Социальная инженерия

Содержание:

В массовой культуре

- В фильме «Поймай меня, если сможешь» герой Леонардо ДиКаприо использовал различные методы социальной инженерии: претекстинг, подделывание чеков, квид про кво.

- В комедии «Поймай толстуху, если сможешь» Мелисса Маккарти использовала претекстинг для получения имени и другой идентификационной информации Джейсон Бейтман, за которую Маккарти себя выдавала.

- В фильме «Один дома» грабитель Гарри выдает себя за полицейского, чтобы узнать у жильцов о том, как функционируют системы защиты в отсутствие хозяев.

- В фильме «Хакеры» главное действующее лицо использовало претекстинг, когда спрашивал охрану номер телефона модема телекомпании, выдавая себя за исполнителя власти.

- В фильме «Афера Томаса Крауна» один из главных героев позвонил в музей для того, чтобы охранник отошёл со своего рабочего места.

- В фильме «Бриллианты навсегда» Джеймс Бонд проник в лабораторию, минуя систему идентификации картой доступа. Он подождал, когда придёт сотрудник лаборатории и откроет дверь своей карточкой, и, прислоняя пустую карту к считывателю, проходит за сотрудником, пока дверь открыта.

- В фильме «Кто я» широко используется и описывается социальная инженерия

ТЕМА ПИСЬМА РЕШАЕТ

Злоумышленники часто опираются на страх, жадность, надежды, ожидания и другие эмоции, которые могут заставить пользователя поддаться сиюминутной слабости. Когда внезапно на почту приходит письмо «Недоставленное сообщение: список сотрудников на увольнение» — пользователь забывает об элементарных правилах техники кибербезопасности, он даже не задумывается, почему ему вообще пришло уведомление о «недоставленном сообщении».

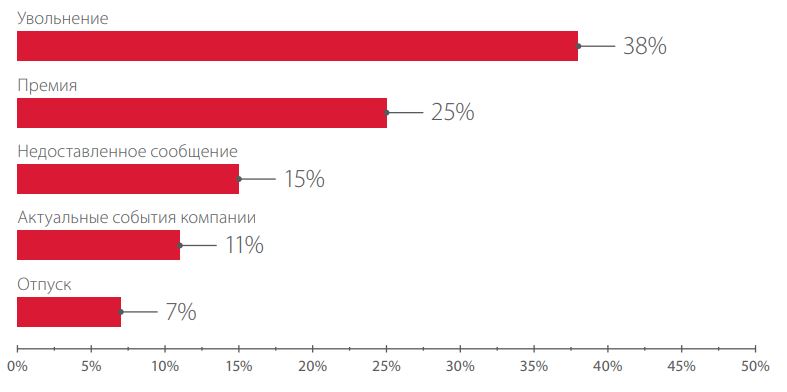

Если недостаточно внимательно отнестись к прочтению такого письма, то подвох заметить непросто. Самые эффективные сценарии фишинга, используемые в наших рассылках, приведены на диаграмме ниже.

Темы тестовых писем (доля успешных сценариев)

Темы тестовых писем (доля успешных сценариев)

Предсказуемо страх увольнения или сокращения — достаточно мощный фактор, чтобы забыть о правилах информационной безопасности: почти 40% (!) тестовых фишинговых писем с такой темой побуждали пользователей совершить потенциально опасное действие. Высокий процент успеха показывают письма, где есть слова «премия», «поощрение», «повышение зарплаты»: каждое четвертое такое письмо обмануло сотрудника. Злоумышленник может также попытаться привязать тему рассылки к какому-то знаменательному событию (если располагает, например, сведениями о недавно прошедшем в компании корпоративе), профессиональным и государственным праздникам. В нашей практике 11% писем с подобной темой стали причиной совершения потенциально опасного действия.

Цели тестирования

Когда договариваешься с заказчиком, первым делом нужно убедиться, что вы оба верно представляете себе цели тестирования. Заказчик обычно хочет:

- подготовить или оценить работу центра реагирования на инциденты (CERT, SOC);

- оценить осведомленность сотрудников;

- корректно настроить спам-фильтры, песочницы и антивирусы.

В любом из этих случаев твоя задача будет заключаться в том, чтобы узнать, как пользователи реагируют на фишинговые рассылки, но недопонимания все равно случаются. Бывало, что после нашей рассылки заказчик просил расследовать инцидент, забыв о том, что заказывал пентест. Или ИТ-отдел заказчика, видя аномалию почтового трафика, блокировал наши рассылки.

Но что в таком случае протестировал заказчик? Группу реагирования? Мониторинг? Точно — не реакцию пользователей. Так что нужно обговаривать подобные моменты и понимать, какие цели мы преследуем. В зависимости от них можно будет определить, как проводить дальнейшую рассылку.

В итоге если заказчик хочет от нас, чтобы мы тестировали именно пользователей, то письма можно слать всем им, договорившись, чтобы рассылки не блокировали. Но если ставится задача не только проверить реакцию сотрудников, но и протестировать спам-фильтры, мы обычно выбираем небольшое количество пользователей, которые наименее осведомлены в вопросах безопасности, например бухгалтерию, административный отдел или юристов — в общем, всех, кто не связан с ИТ. И рассылаем только им: с задержкой по времени и индивидуальным подходом к каждому.

Также нужно помнить, что наши цели не те же самые, что у настоящих злоумышленников. Для них главное — заразить рабочие станции пользователей и развить атаку, попав во внутреннюю инфраструктуру организации, чтобы, например, получить конфиденциальную информацию

Для нас же важно лишь узнать, как среагировал пользователь: открыл ли вложение, в какое время, какие у него ОС и браузер — в общем, все, что может помочь заказчику устранить проблемы

Что роднит пентест с настоящей атакой — это обход всех возможных политик безопасности. Нам точно так же, как и злоумышленнику, нужно доставить фишинговую ссылку или пейлоад до рабочей станции пользователя.

Ответственность

Претекстинг и запись телефонных разговоров

В правовом кодексе США претекстинг, то есть выдача себя за другого человека с целью получения информации, которая может быть предоставлена этому человеку, приравнивается к вторжению в личную жизнь. В декабре 2006 года Конгресс США одобрил законопроект, предполагающий наказание за претекстинг и запись телефонных разговоров в виде штрафа до 250 000 $ или заключения на срок до 10 лет для физических лиц (или штраф в размере 500 000 $ для юридических лиц). Соответствующий указ был подписан президентом Джорджем Бушем 12 января 2007 года.

Hewlett-Packard

Патриция Данн, президент корпорации Hewlett Packard, сообщила, что HP наняла частную компанию с целью выявить тех сотрудников компании, кто был ответствен за утечку конфиденциальной информации. Позже глава корпорации признал, что в процессе исследования использовалась практика претекстинга и других техник социальной инженерии.

От теории к практике

Что такое социальная инженерия, ты уже читал в одном из предыдущих номеров любимого журнала, так что смело можно сказать, что матчасть освоена успешно. Теперь предлагаю проехаться по практике.

Социальные инженеры – очень приятные в общении люди: культурные, приветливые, с отличным чувством юмора. У них потрясающе гибкий ум, нестандартное мышление и масса идей по поводу того, как эффективнее достигнуть своих целей. Именно к ним я обратилась за помощью при подготовке материала. Нашими консультантами будут: GoodGod – создатель одного из наиболее популярных русскоязычных проектов о социальной инженерии socialware.ru; Ayumi (spylabs.org); Иван – еще один мастер взлома человеческих мозгов, пожелавший остаться инкогнито.

Поехали!

Разведка: пассивный сбор

Утилит для автоматизированного сбора информации просто огромное количество — примерно по одной на каждого жителя Земли. Вот несколько наиболее известных: SpiderFoot, intrigue core, DataSploit, Maltego, theHarvester. Но большинство из них дают крайне посредственные результаты при работе в русском сегменте.

Кроме того, такую же разведку я делаю по всей инфраструктуре заказчика, как при обычном пентесте. Анализирую DNS, ищу поддомены, смотрю, какие используются IP, и так далее. Большинство нужных для этого утилит перечислены на osintframework.com. Вот краткий список того, чем я чаще всего пользуюсь:

- Whois History;

- pentest-tools.com, dnsdumpster.com;

- dnsmap, knock.py, sublist3r, sublazerwlst.

Много результатов обычно дает и анализ социальных сетей: ВК, «Одноклассники», Facebook, LinkedIn и прочие. Все они позволяют указать место работы, по которому мы и будем искать. Для парсинга существуют разные утилиты. Например, linkedin_profiles.py и corpint, также посмотри репозиторий aleph data, там много утилит для анализа информации из социальных сетей.

Не стоит упускать возможность порыскать и по Instagram и ВК, где доступен поиск по геолокации. Если ты точно знаешь, где расположена компания, то можешь посмотреть фотографии, которые делают сотрудники на своем рабочем месте. Например, попадаются кадры с экранами мониторов, а на них — внутренние номера и почтовые адреса, иконки программ. Одно знание о версии Outlook может оказаться очень ценным (об этом — ниже). Иногда я слышу истории о том, что сотрудники на стикерах пишут свои пароли, но, честно, за всю свою практику я такого не встречал.

Полезно бывает и анализировать лайки в «Фейсбуке». Часто компании во внутренних рассылках пишут что-нибудь вроде «вот наша страница в Facebook, поставьте ей лайк и подпишитесь, пожалуйста». Такой лайк может быть косвенным признаком того, что человек работает в компании.

Кроме этого, существуют отличные ресурсы вроде databases.today: mmnt.ru, ftplike.com, metabot.ru, rapid-search-engine.com, alluc.ee и так далее. Там можно найти слитые базы данных и искать адреса локально. Ну и конечно, есть всем известный leakedsource.ru, где собираются утекшие базы данных. Правда, на нем всего три миллиарда учетных записей. Есть ресурс круче — с пятью миллиардами, это weleakinfo.com. Там можно сделать поиск по маске и найти адреса с определенного домена (то есть все адреса какой-то конкретной компании), что чаще всего дает внушительный результат.

Если у компании «странные» политики безопасности и принудительная смена пароля вовсе отсутствует, то бывает так, что модель внешнего нарушителя становится внутренней (с разрешения заказчика, конечно), потому что пароль учетной записи подходит и можно зайти в его почту и рассылать письма с внутреннего адреса. Почти всегда результаты потрясающие.

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя!

Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»

Известные социальные инженеры

Кевин Митник

Основная статья: Митник, Кевин

Одним из самых знаменитых социальных инженеров в истории является Кевин Митник. Будучи всемирно известным компьютерным хакером и консультантом по безопасности, Митник также является автором многочисленных книг по компьютерной безопасности, посвященным, в основном, социальной инженерии и методам психологического воздействия на человека. В 2001 году вышла книга «Искусство обмана» (англ. «The Art of Deception») под его авторством, повествующая о реальных историях применения социальной инженерии. Кевин Митник утверждает, что намного проще получить пароль путём обмана, нежели пытаться взломать систему безопасности.

Братья Бадир

Несмотря на то, что братья Бадир, Мушид и Шади Бадир, были слепыми от рождения, они сумели реализовать несколько крупных схем мошенничества в Израиле в 1990-х, использовав социальную инженерию и подделку голоса. В телеинтервью они сказали: «Полностью от сетевых атак застрахован лишь тот, кто не пользуется телефоном, электричеством и ноутбуком». Братья уже побывали в тюрьме за то, что им удалось услышать и расшифровать секретные интерференционные тоны[неизвестный термин] провайдеров телефонной связи. Они подолгу звонили за границу за чужой счет, перепрограммировав интерференционными тонами компьютеры провайдеров сотовой связи.

Архангел

Обложка журнала «Phrack»

Знаменитый компьютерный хакер и консультант по безопасности в известном англоязычном интернет-журнале «Phrack Magazine», Архангел продемонстрировал возможности техник социальной инженерии, за короткое время получив пароли от огромного количества различных систем, обманув несколько сотен жертв.